Laure Landes-Gronowski (Pôle IT & Data protection) détaille en 3 étapes comment réagir en cas de faille de sécurité ou piratage informatique (article paru dans Alliancy Le Mag Numérique & Business.)

A l’heure où les failles de sécurité et piratages informatiques se multiplient (sites web de rencontre, géants du web et fournisseurs de messageries, réseaux sociaux, sites internet étatiques, partis politiques,…), force est de constater que dans la précipitation liée à la recherche d’une solution technique, les obligations juridiques de l’entreprise victime d’une telle attaque sont parfois mises de côté.

A l’heure où les failles de sécurité et piratages informatiques se multiplient (sites web de rencontre, géants du web et fournisseurs de messageries, réseaux sociaux, sites internet étatiques, partis politiques,…), force est de constater que dans la précipitation liée à la recherche d’une solution technique, les obligations juridiques de l’entreprise victime d’une telle attaque sont parfois mises de côté.

Or, les entreprises étant responsables de la sécurité de leur système d’information, de leur réseau, et des données qu’elles traitent, une réponse juridique et organisationnelle adaptée, au-delà de la gestion des aspects techniques, est nécessaire.

Avec la digitalisation massive de notre société, la sécurisation des données est primordiale et structurante pour le développement de toute activité économique. Et ce qui est en jeu est crucial !

Il s’agit, outre les sanctions civiles, administratives voire pénales encourues, de la confiance des internautes, des clients, et plus généralement des citoyens.

C’est pourquoi les textes imposent une obligation de sécurité renforcée notamment aux opérateurs d’importance vitale, communément désignés OIV (santé, eau, alimentation, énergie, communication, transports, finances,…), mais plus généralement à l’ensemble des entreprises qui collectent, traitent, utilisent des données à caractère personnel sur les personnes physiques par exemple.

Malgré ces obligations en matière de sécurité, les failles existent et ne peuvent être totalement évitées, notamment en raison de leur caractère protéiforme.

Aussi, en cas de cyberattaque (et en particulier en cas d’accès non autorisé, de divulgation ou encore de perte de données), il convient, au-delà de l’identification et de la correction technique de cette faille, de gérer les aspects juridiques, économiques et organisationnels en résultant.

Etape 1 : je notifie la faille de sécurité ! Oui, mais auprès de qui ?

En cas de découverte d’une faille de sécurité, une obligation de notification auprès de diverses autorités compétentes peut être mise à la charge de l’entreprise victime.

Mais dans la jungle des textes applicables, il est parfois délicat de s’y retrouver et de déterminer quand et à qui notifier.

Cette question n’est pas des moindre dans la mesure où les textes se multiplient sur ce point :

- loi Informatique et libertés[1],

- règlement européen sur les violations de données à caractère personnel[2],

- règlement européen sur la protection des données personnes (RGPD)[3],

- loi pour une République numérique[4],

- loi de programmation militaire[5],

- loi de modernisation de notre système de santé[6],

- directive NIS (network, security and information)[7]

Le tableau récapitulatif ci-après est destiné à y voir plus clair, les différents statuts pouvant naturellement se cumuler, et les obligations déclaratives en résultant également !

Etape 2 : je me défends ! Oui, mais comment ?

Parallèlement aux obligations de notification éventuellement applicables, il convient, outre l’identification et le déploiement des mesures et actions nécessaires pour techniquement corriger la faille, de prendre les mesures nécessaires pour se défendre efficacement.

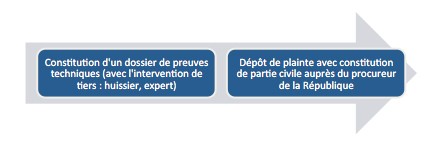

- A cette fin, il convient dans un premier temps de porter une attention particulière à la recherche, à la constitution et à la conservation des preuves (identification des causes et sources de la faille ou de l’attaque, recherche d’intrusion, détermination des conséquences techniques, organisationnelles et économiques,…). Tous les éléments éventuellement nécessaires à la détermination du préjudice subi doivent également être consignés. Il est d’ailleurs recommandé dans ce cadre de se faire accompagner d’un huissier pour effectuer les constats nécessaires au fur et à mesure des opérations. Le recours à un expert technique peut également être une solution intéressante.

- Dans un second temps, une fois le dossier de preuves constitué, il est alors nécessaire de procéder à la qualification juridique des faits en vue d’un dépôt de plainte avec constitution de partie civile. De manière générale, en pareil domaine, il est recommandé de procéder à un dépôt de plainte, par écrit, directement auprès du procureur de la République, la rédaction d’un tel document devant bien entendu faire l’objet d’une attention particulière (exhaustivité des faits, informations indispensables, fondements juridiques qualifiant les infractions commises,…).

Etape 3 : je me protège ! Oui, mais que faire ?

Enfin, d’autres aspects cruciaux ne doivent pas être négligés en cas de violation de sécurité. Il est notamment important de procéder dans les meilleurs délais à une déclaration de sinistre auprès de son assurance.

A cet égard, il est d’ailleurs vivement conseillé d’anticiper ce point afin de se prémunir contre le risque de cyberattaques et de failles de sécurité en réalisant une revue de son contrat et une étude de marché s’agissant des offres assurantielles afin d’adapter sa police d’assurance en vue de couvrir de tels risques.

De même, il convient d’apporter un soin particulier à la communication, interne et externe, autour l’événement.

- D’un point de vue externe, c’est un véritable « plan média » qu’il convient de mettre en place, intégrant la diffusion de communiqués de presse, la communication sur le web (site internet, réseaux sociaux), la rédaction de scripts de réponses aux questions posées (cf. journalistes),…

- D’un point de vue de la communication interne, au-delà de la diffusion de l’information liée à l’événement, c’est tout un programme de sensibilisation qu’il convient de déployer.

Enfin, il est essentiel de mettre en place un processus de retour d’expérience afin de tirer les conséquences d’un tel événement et de tenter d’éviter qu’il se reproduise…

Ainsi, mis à part le fait que la tenue d’un inventaire des failles de sécurité est dans certaines circonstances obligatoire, il est en tout état de cause nécessaire de consigner les événements subis, ainsi que leurs causes, leurs conséquences et les mesures déployées pour y remédier.

La tenue d’un tel inventaire ou registre doit également s’accompagner d’une indispensable mise à niveau de l’entité victime en matière de sécurité, au moyen par exemple d’un audit de sécurité permettant d’identifier les mesures correctrices à déployer, et de la formalisation d’une documentation et de processus associés (ou de leur amélioration).

Une démarche d’analyse, d’identification et de gestion des risques et incidents en matière de sécurité est en tout état de cause essentielle et fait partie intégrante des futures obligations qui attendent les entreprises avec l’application prochaine du règlement européen sur la protection des données et de son principe phare, l’accountability.

Cet article a vocation à présenter les différentes étapes à suivre pour apporter une réponse juridique et organisationnelle adaptée en cas de découverte d’une faille de sécurité.

Il est également être l’occasion de rappeler aux entreprises la nécessité de procéder, en amont d’un tel événement, à une revue de leurs processus de sécurité ainsi que de leur documentation associée :

- charte des systèmes d’information,

- charte administrateur,

- politiques internes

- codes de bonne conduite

- bonnes pratiques en matière de sécurité,…

afin de s’assurer de l’existence de mesures propres à assurer la confidentialité et la sécurité des données tant vis-à-vis des risques externes à l’entreprise que des risques internes liés principalement à l’absence de sensibilisation des salariés et aux pratiques d’ingénierie sociale.

Article publié sur ALLIANCY Le Mag Numérique & Business.

—

Par AGIL’IT – Pôle IT & Data protection

Laure Landes-Gronowski, Avocate associée

—

Références

[1] Loi 78-17 du 6-1-1978 relative à l’informatique, aux fichiers et aux libertés.

[2] Règlement (UE) 611/2013 du 24-6-2013 concernant les mesures relatives à la notification des violations de données à caractère personnel.

[3] Règlement (UE) 2016/679 du 27-4-2016 relatif à la protection des personnes physiques à l’égard du traitement des données à caractère personnel.

[4] Loi 2016-1321 du 7-10-2016 pour une République numérique.

[5] Loi 2013-1168 du 18-12-2013 relative à la programmation militaire pour les années 2014 à 2019 et portant diverses dispositions concernant la sécurité et la défense nationale.

[6] Loi 2016-41 du 26-1-2016 de modernisation de notre système de santé.

[7] Directive (UE) 2016/1148 du 6-7-2016 concernant les mesures destinées à assurer un niveau élevé commun de sécurité des réseaux et des systèmes d’information dans l’Union.